Институт криптографии, связи и информатики Академии ФСБ России

В колонке «Проходной балл» указан средний проходной балл за один экзамен (минимальный суммарный проходной балл, поделённый на количество экзаменов).

Что это такое и почему это важно?

Зачисление в вуз происходит по результатам трех или четырех

ЕГЭ (за каждый экзамен можно набрать максимум 100 баллов). Кроме этого, некоторым вузам (МГУ им. Ломоносова, СПБГУ, МГИМО) разрешено принимать дополнительный экзамен по профильному предмету на выбранную специальность. На некоторые специальности требуется сдать ещё и профессиональный или творческий экзамен. За каждый дополнительный экзамен вы можете набрать максимум 100 баллов. При зачислении также учитываются индивидуальные достижения (портфолио), такие как итоговое школьное сочинение, аттестат отличника, значок ГТО, волонтерская деятельность.

Подробнее о правилах приёма

Проходной балл на какую-либо специальность в определенном вузе — это минимальный суммарный балл, с которым был зачислен абитуриент в ходе последней приёмной кампании.

Фактически мы знаем, с какими баллами можно было поступить в прошлом году. Но, к сожалению, никому не известно, с каким баллом вы сможете поступить в этом или следующем году. Это будет зависеть от того, сколько абитуриентов и с какими баллами подадут документы на эту специальность, а также от того, сколько будет выделено бюджетных мест. Тем не менее знание проходных баллов позволяет вам с высокой долей вероятности оценить свои шансы на поступление, поэтому на них стоит ориентироваться, это важно.

Институт криптографии, связи и информатики (ИКСИ) при Академии ФСБ России (г.

Москва) Институт криптографии, связи и информатики (ИКСИ) при Академии ФСБ России (г. Москва). ELASTIX – общайтесь свободно

Москва) Институт криптографии, связи и информатики (ИКСИ) при Академии ФСБ России (г. Москва). ELASTIX – общайтесь свободно

ВикиЧтение

ELASTIX – общайтесь свободноЮров Владислав

Институт криптографии, связи и информатики (ИКСИ) при Академии ФСБ России (г. Москва)

http://www.academy.fsb.ru/index_i.html

Приемная комиссия: +7-495-931-10-11

E-mail: [email protected]

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРесЧитайте также

Когда и в связи с чем в России впервые стали изучать японский язык?

2. ИСПОЛЬЗОВАНИЕ КРИПТОГРАФИИ

2. ИСПОЛЬЗОВАНИЕ КРИПТОГРАФИИ Возможность использования персональных компьютеров в локальных сетях (при сопряжении их с другими ПК) или применение «модемов» для обмена информацией по телефонным проводам предъявляет более жесткие требования к программному обеспечению

Московский Технический Университет Связи и Информатики (МТУСИ)

Московский Технический Университет Связи и Информатики (МТУСИ) http://www.mtuci.ruПриемная комиссия: +7-495-673-36-00E-mail: [email protected]Бюджетные и платные места на факультетах:• Информационные технологии• Радио и телевидение• Сети и системы связи• Экономика и управлениеУчебные центрыСибирский Колледж телекоммуникации и информатики СибГУТИ

Сибирский Колледж телекоммуникации и информатики СибГУТИ

http://www. ncti.ru/Приемная комиссия: +7-383-269-22-40E-mail:

ncti.ru/Приемная комиссия: +7-383-269-22-40E-mail:

Военные академии Связи

Военные академии Связи Военная академия Связи (г. Санкт-Петербург) http://vas-spb.ru/Приемная комиссия: +7-812-247-9325E-mail: [email protected],

Воронежский институт правительственной связи (филиал Академии ФСО России)

Воронежский институт правительственной связи (филиал Академии ФСО России) http://academ.msk.rsnet.ru/Приемная комиссия:

Москва, России дочь любима

Москва, России дочь любима Из стихотворения «Освобождение Москвы» (1795) Ивана Ивановича Дмитриева (1760—1837): Москва, России дочь любима, Где равную тебе сыскать? Цитируется обычно торжественно или иронически — сообразно

5.

Проблема стабильности постъямайской мировой финансовой архитектуры. Усиление связи национальной валютной системы России с мировой валютной системой

Проблема стабильности постъямайской мировой финансовой архитектуры. Усиление связи национальной валютной системы России с мировой валютной системой

5. Проблема стабильности постъямайской мировой финансовой архитектуры. Усиление связи национальной валютной системы России с мировой валютной системой Мировой валютный фонд содействовал глобализации через либерализацию. Именно это привело к тому, что в 1990-е гг.

Институт криптографии, связи и информатики в реальном времени (ближайшие веб камеры)

Институт криптографии, связи и информатики в прямом эфире в реальном времени. Онлайн трансляции с веб-камер: Институт криптографии, связи и информатики в прямом эфире, круглосуточно, а рядом: Тёплый Стан, Ясенево, Солнцево, Тропарёво, Востряково, Коммунарка, Никулино. Институт криптографии, связи и информатики находится неподалёку от: Саларьево (Москва), Посёлок завода Мосрентген, Поселение «Мосрентген», Дудкино (Москва), Улица Академика Варги.

Ближайшие веб-камеры

Веб-камера на склоне №2А, спортивный комплекс «КАНТ», Москва

Онлайн веб-камера показывает вид на склон №2А в спортивном комплексе «КАНТ» в Москве. Камера позволяет в реальном времени оценить количество снега и загруженность склона. Ежегодно спортивный комплекс «КАНТ» посещают около полумиллиона человек, а более 14 000 детей и взрослых тренируются на склонах комплекса в Нагорном районе Москвы.Формат камеры: видео 720p

12.2 км.

Веб-камера на склоне №4 в спортивном комплексе «КАНТ» в Москве

Онлайн веб-камера размещена в верхней части склона №4 в спортивном комплексе «КАНТ» в Москве. Камера в режиме реального времени демонстрирует вид на склон и даёт возможность увидеть количество снега и спортсменов на данной трассе. Цель спортивного комплекса «КАНТ» состоит в том, чтобы погрузить посетителей в мир приключений и экстрима. Камера на склоне №4 позволяет сделать это онлайн.Формат камеры: видео 720p

12.3 км.

Веб-камера на склоне №7 спортивного комплекса «КАНТ» в Москве

Онлайн веб-камера транслирует склон №7 спортивного комплекса «КАНТ» в Нагорном районе в Москве. Горнолыжный комплекс расположен в 5 минутах от станции метро «Нагорная», что позволяет посещать его в любое удобное время, даже в будние дни после работы.

Горнолыжный комплекс расположен в 5 минутах от станции метро «Нагорная», что позволяет посещать его в любое удобное время, даже в будние дни после работы.Формат камеры: видео 720p

12.5 км.

Веб-камера с видом на склоны 5 и 7 в спортивном комплексе «КАНТ», Москва

Онлайн веб-камера транслирует вид на склоны 5 и 7 в спортивном комплексе «КАНТ» в Москве в режиме реального времени. На дальнем плане видны здания в районе Нагорной улицы Москвы. Посетители спортивного комплекса «КАНТ» могут окунуться в мир горнолыжного спорта, открыть для себя прелести катания на сноуборде. Камера находится на Южном склоне и позволяет понаблюдать за спортсменами в режиме онлайн.Формат камеры: видео 720p

12.5 км.

Веб-камера с видом на Чароитовую улицу в районе Новые Ватутинки

Онлайн веб-камера в реальном времени демонстрирует вид на улицу Чароитовая и 2-ю Нововатутинскую улицу в микрорайоне Новые Ватутинки Центральный, поселение Десёновское, Москва, Россия. Видеотрансляция с веб камеры идёт в формате высокой чёткости HD.

Формат камеры: видео 720p

12.8 км.

Где находятся Институт криптографии, связи и информатики:

Если вам интересно знать где находятся Институт криптографии, связи и информатики и что расположено рядом, то вы можете воспользоваться интерактивной картой, представленной ниже. Синий маркер в самом центре карты — это и есть Институт криптографии, связи и информатики.

Контакты ФУМО | Координационный совет Министерства науки и высшего образования Российской Федерации по области образования «Инженерное дело, технологии и технические науки»

07.00.00 Архитектура

Есаулов Георгий Васильевич-

Занимаемые должности

проректор по научной работе федерального государственного бюджетного образовательного учреждения высшего профессионального образования «Московский архитектурный институт (государственная академия)»

08.00.00 Техника и технологии строительства

Теличенко Валерий Иванович-

Занимаемые должности:

профессор кафедры «Строительство объектов тепловой и атомной энергетики» федерального государственного бюджетного образовательного учреждения высшего образования «Национальный исследовательский Московский государственный строительный университет» (НИУ МГСУ)»

09. 00.00 Информатика и вычислительная техника

00.00 Информатика и вычислительная техника

-

Занимаемые должности:

декан факультета «Информатика и системы управления» федерального государственного бюджетного образовательного учреждения высшего образования «Московский государственный технический университет имени Н.Э.Баумана (национальный исследовательский университет)»

10.00.00 Информационная безопасность

Пичкур Андрей Борисович-

Занимаемые должности:

начальник Института криптографии, связи и информатики федерального государственного казенного образовательного учреждения высшего профессионального образования «Академия ФСБ России»

11.00.00 Электроника, радиотехника и системы связи

Соломонов Александр Васильевич-

Занимаемые должности:

декан факультета электроники федерального государственного автономного образовательного учреждения высшего образования «Санкт-Петербургский государственный электротехнический университет «ЛЭТИ» им.

В. И. Ульянова (Ленина)»

12.00.00 Фотоника, приборостроение, оптические и биотехнические системы и технологии

Шехонин Александр Александрович-

Занимаемые должности:

проректор по учебно-методической работе федерального государственного автономного образовательного учреждения высшего образования «Санкт-Петербургский национально-исследовательский университет информационных технологий, механики и оптики»

13.00.00 Электро- и теплоэнергетика

Комов Александр Тимофеевич-

Занимаемые должности:

заслуженный профессор федерального государственного бюджетного образовательного учреждения высшего образования «Национальный исследовательский университет «МЭИ»

14.00.00 Ядерная энергетика и технологии

Нагорнов Олег Викторович-

Занимаемые должности:

15. 00.00 Машиностроение

00.00 Машиностроение

-

Занимаемые должности:

заведующий кафедрой «Технология сварки и диагностики» федерального государственного бюджетного образовательного учреждения высшего образования «Московский государственный технический университет имени Н.Э.Баумана (национальный исследовательский университет)»

16.00.00 Физико-технические науки и технологии

Макаров Сергей Борисович-

Занимаемые должности:

профессор Высшей школы прикладной физики и космических технологий, заведующий лабораторией «Промышленный интернет вещей» федерального государственного автономного образовательного учреждения высшего образования «Санкт-Петербургский политехнический университет Петра Великого»

17.00.00 Оружие и системы вооружения

Коршунов Сергей Валерьевич-

Занимаемые должности:

проректор по учебно-методической работе федерального государственного бюджетного образовательного учреждения высшего образования «Московский государственный технический университет имени Н.

Э.Баумана (национальный исследовательский университет)»

Э.Баумана (национальный исследовательский университет)»

18.00.00 Химические технологии

Аристов Виталий Михайлович-

Занимаемые должности:

заведующий кафедрой стандартизации и инженерно-компьютерной графики федерального государственного бюджетного образовательного учреждения высшего образования «Российский химико-технологический университет имени Д.И. Менделеева»

19.00.00 Промышленная экология и биотехнологии

Мирошников Анатолий Иванович-

Занимаемые должности:

заместитель директора по науке федерального государственного бюджетного учреждения науки Института биоорганической химии им. академиков М.М. Шемякина и Ю.А. Овчинникова Российской академии наук (ИБХ РАН)

20.00.00 Техносферная безопасность и природообустройство

Девисилов Владимир Аркадьевич-

Занимаемые должности:

первый заместитель заведующего кафедрой «Экология и промышленная безопасность» федерального государственного бюджетного образовательного учреждения высшего образования «Московский государственный технический университет имени Н.

Э.Баумана (национальный исследовательский университет)»

21.00.00 Прикладная геология, горное дело, нефтегазовое дело и геодезия

Петров Вадим Леонидович-

Занимаемые должности:

проректор по учебной работе федерального государственного автономного образовательного учреждения высшего образования «Национальный исследовательский технологический университет «МИСиС»

22.00.00 Технологии материалов

Тарасов Вадим Петрович-

Занимаемые должности:

заведующий кафедрой цветных металлов и золота федерального государственного автономного образовательного учреждения высшего образования «Национальный исследовательский технологический университет «МИСиС»

23.00.00 Техника и технологии наземного транспорта

Климов Александр Алексеевич-

Занимаемые должности:

ректор федерального государственного автономного образовательного учреждения высшего образования «Российский университет транспорта (МИИТ)»

24. 00.00 Авиационная и ракетно-космическая техника

00.00 Авиационная и ракетно-космическая техника

-

Занимаемые должности:

декан факультета «Специальное машиностроение» федерального государственного бюджетного образовательного учреждения высшего образования «Московский государственный технический университет имени Н.Э.Баумана (национальный исследовательский университет)»

-

Занимаемые должности:

проректор по учебной работе федерального государственного бюджетного образовательного учреждения высшего образования «Московский авиационный институт (национальный исследогвательский университет)»

25.00.00 Аэронавигация и эксплуатация авиационной и ракетно-космической техники

Погосян Михаил Асланович-

Занимаемые должности:

ректор федерального государственного бюджетного образовательного учреждения высшего образования «Московский авиационный институт (национальный исследовательский университет)»

26. 00.00 Техника и технологии кораблестроения и водного транспорта

00.00 Техника и технологии кораблестроения и водного транспорта

-

Занимаемые должности:

ректор федерального государственного бюджетного образовательного учреждения высшего образования «Государственный университет морского и речного флота имени адмирала С.О. Макарова»

-

Занимаемые должности:

ректор федерального государственного бюджетного образовательного учреждения высшего образования «Санкт-Петербургский государственный морской технический университет»

27.00.00 Управление в технических системах

Клочков Юрий Сергеевич-

Занимаемые должности:

начальник Управления академического развития, профессор Института передовых производственных технологий федерального государственного автономного образовательного учреждения высшего образования «Санкт-Петербургский политехнический университет Петра Великого»

28. 00.00 Нанотехнологии и наноматериалы

00.00 Нанотехнологии и наноматериалы

-

Занимаемые должности:

директор научно-образовательного инновационного центра «Наноматериалы и нанотехнологии» федерального государственного автономного образовательного учреждения высшего образования «Национальный исследовательский Томский политехнический университет»

29.00.00 Технологии легкой промышленности

Юхин Сергей Семенович-

Занимаемые должности:

заведующий кафедрой «Проектирование и художественное оформление текстильных изделий» федерального государственного бюдженого образовательного учреждения высшего профессионального образования «Московский государственный университет дизайна и технологии»

Conferences system

|

|

28 ноября 2010 года, 10. 00, Москва, Институт криптографии, связи и информатики Академии ФСБ России.

00, Москва, Институт криптографии, связи и информатики Академии ФСБ России.

Одновременно олимпиада проходит в ряде городов России.

Олимпиада является открытой — в ней может принять участие любой школьник, независимо от места проживания, места учебы и т. п.

Участники:

учащиеся 8–11 классов

Допускается участие и более младших школьников.

Олимпиада проводится в два тура.

- Первый дистанционный — проводится в период с 15 по 27 ноября 2010 года. Для участия в нем необходимо пройти регистрацию на этой странице.

- Второй очный тур (среди победителей и призеров первого тура) — проводится 28 ноября 2010 года в более 20-ти городах России. Предварительный список городов, в которых планируется провести второй тур олимпиады (в порядке поступления заявок локальных оргкомитетов, ред. 26.10.10):

Москва, Барнаул, Иркутск, Красноярск, Новосибирск, Йошкар-Ола, Томск, Нижний Новгород, Озерск, Саров, Екатеринбург, Ростов-на-Дону, Пермь, Сыктывкар, Самара, Бийск, Ставрополь, Оренбург, Киров, Пенза, Владивосток, Омск, Санкт-Петербург.

Победители и призеры Олимпиады определяются по итогам заключительного (второго) тура.

Для учащихся 11 классов обязательно иметь при себе паспорт.

В Москве участникам обязательно иметь при себе паспорт РФ, а тем, кто его еще не получил, — свидетельство о рождении.

Подробности о проведении олимпиады в других городах в разделе Новости.

Место проведения в Москве:

Мичуринский пр-т, д. 70, Институт криптографии, связи и информатики Академии ФСБ России.

Проезд:

ст. м. «Проспект Вернадского», выход из первого вагона от центра, далее авт. 793, 810 или 830 до остановки «Мичуринский проспект, 70» (10–15 минут). Внимание! Автобусы 810с и 830с (номера красного цвета) проходят мимо нужной остановки.

Или: ст. м. «Киевская», далее тролл. 17 до остановки «Мичуринский проспект, 70» (около 30 минут), либо маршрутное такси 11 (15–20 минут).

Ориентир — большое административное здание из желтого кирпича.

Вниманию обучающихся и их родителей!

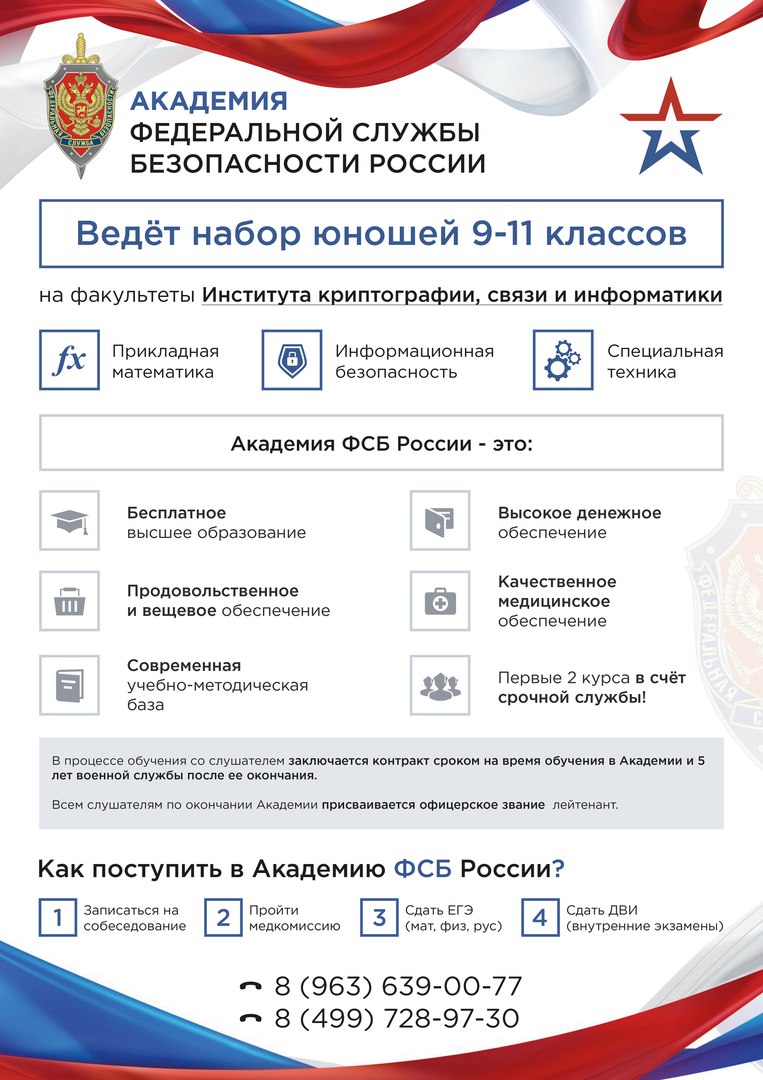

Федеральная служба безопасности Российской Федерации приглашает обучающихся для поступления в ведомственные ВУЗы:

АКАДЕМИЯ ФСБ РОССИИ (г. Москва):

Москва):

- Контрразведывательный факультет (со знанием иностранных языков, со знанием современных информационных технологии).

- Следcтвенный факультет.

- Факультет иностранных языков.

Институт криптографии, связи и информатики (НЕСИ):

Факультет прикладной математики.

Факультет специальной техники.

Факультет информационной безопаси о cm и.

Факультет оперативно-технический.

ПРИМЕЧАНИЕ: Для поступления засчитываются результаты

ЕГЭ по следующим предметам:

- «Контрразведывательный факультет (со знанием современных информационных технологий)» — русский язык, обществознание, информатика и информационно-коммуникационные технологии.

- «Контрразведывательный, факультет (со знанием иностранного языка))) — русский язык, иностранный язык, обществознание.

- «Факультет иностранных языков» — русский язык, иностранный язык, литература.

- «Институт криптографии, связи и информатики» все факультеты — русский язык, математика, физика.

ДОПОЛНИТЕЛЬНО ПРОВОДЯТСЯ ИСПЫТАНИЯ ПОВЫШЕННОЙ СЛОЖНОСТИ:

- «Контрразведывательный факультет (со знанием современных информационных технологий)» — русский язык,обществознание.

- «Контрразведывательный факультет (со знанием иностранного языка)» — иностранный язык, обществознание.

- «Институт криптографии, связи и информатики» все факультеты — математика, физика.

НАБОР ПРОИЗВОДИТСЯ НА БАЗЕ СРЕДНЕГО (ПОЛНОГО) ОБЩЕГО ОБРАЗОВАНИЯ (ТОЛЬКО МУЖСКОГО ПОЛА).

По всем вопросам обращаться по телефонам:

8 (351) 749-25-05, 8 (351) 749-27-44

Академия ФСО России (г. Орел) Калининградский пограничный институт ФСБ РОССИИ

Московский пограничный институт ФСБ РОССИИ

Голицынский пограничный институт ФСБ РОССИИ

Курганский пограничный институт ФСБ РОССИИ

Хабаровский пограничный институт ФСБ РОССИИ

Институт береговой охраны ФСБ РОССИИ (г. Анапа)

Анапа)

У каждой образовательной организации имеется официальный сайт, на котором представлена информация в отношении условий поступления, обучения и дальнейшего прохождения военной службы.

* обучение проводится по программам высшего и среднего профессионального образования.

НАБОР ПРОИЗВОДИТСЯ НА БАЗЕ СРЕДНЕГО (ПОЛНОГО) ОБЩЕГО ОБРАЗОВАНИЯ (ТОЛЬКО МУЖСКОГО ПОЛА)

По всем вопросам обращаться по телефонам: 8 (351) 749-25-05, 8 (351) 749-27-44

Академия Федеральной службы безопасности России

Академия Федеральной службы безопасности Российской Федерации (Академия ФСБ России) — высшее военное учебное заведение, осуществляющее подготовку офицеров Федеральной службы безопасности Российской Федерации и других российских спецслужб и спецслужб дружественных государств.

Академия образована 24 августа 1992 года указом Президента Российской Федерации на базе Высшей школы КГБ им. Ф. Э. Дзержинского и Академии пограничных войск[1].

Академия ФСБ России включает в себя Институт криптографии, связи и информатики (ИКСИ) и институт подготовки оперативного состава (ИПОС) в составе двух факультетов[2] — следственного и контрразведывательного. Также существуют отдельные факультеты: переводческий, заочного обучения, спецфакультет для иностранцев, факультет подготовки руководящих кадров. С 2018 года начальником академии является генерал-полковник Е. С. Сысоев[3].

История

25 января 1921 года президиум ВЧК принял решение о создании постоянно действующих курсов подготовки оперативного состава. 27 апреля состоялись первые занятия, когда 150 курсантов начали прохождение курсов по подготовке оперативного состава ВЧК. Занятия проходили в старинной усадьбе XVIII века в центре Москвы на Покровке, д. 27. Преподавателями и слушателями были участники проводившихся в то время операций «Трест» и «Синдикат»[4]. Начальником курсов был назначен М. К. Романовский. День открытия курсов — 26 апреля 1921 года — считается днём начала истории Академии[5]. В 1922 году курсы были преобразованы в Высшие курсы ГПУ.

В 1922 году курсы были преобразованы в Высшие курсы ГПУ.

С мая 1930 года в Москве началось создание школы по подготовке и переподготовке кадров ОГПУ, которая с 4 июня 1930 года стала называться Центральной школой ОГПУ[6]. 14 июля 1934 года, после образования Народного комиссариата внутренних дел СССР Центральная школа ОГПУ была переименована в Центральную школу Главного управления государственной безопасности НКВД СССР[6].

21 марта 1939 года Центральная школа ГУГБ НКВД СССР приказом комиссара Госбезопасности Лаврентия Берии реорганизована в Высшую школу НКВД СССР[6]. К началу 1940-х годов каждый третий руководитель советских органов госбезопасности являлся выпускником курсов[4].

В период Великой Отечественной войны в школе было подготовлено более семи тысяч офицеров и специалистов[4]. Шестеро выпускников Высшей школы стали Героями Советского Союза — Д. Н. Медведев, В. А. Молодцов (посмертно), A. M. Рабцевич, В. А. Лягин (посмертно), П. А. Жидков и Е. И. Мирковский[5]. 30 августа 1945 года Высшая школа НКВД указом президиума Верховного Совета СССР была награждена Красным Знаменем и Грамотой.

А. Лягин (посмертно), П. А. Жидков и Е. И. Мирковский[5]. 30 августа 1945 года Высшая школа НКВД указом президиума Верховного Совета СССР была награждена Красным Знаменем и Грамотой.

Постановлением Совета министров СССР от 15 июля 1952 года была образована Высшая школа МГБ СССР как специальное высшее учебное заведение с трёхгодичным сроком обучения слушателей по программе юридических вузов. В апреле 1954 года состоялся выпуск 189 студентов, при этом 37 из них окончили школу с отличием.

Постановлением Совета Министров СССР от 2 августа 1962 года Высшей школе КГБ было присвоено имя Ф. Э. Дзержинского.

Звание Героя Советского Союза за выполнение специальных заданий в Афганистане получили В. Белюженко, Г. Зайцев, В. Карпухин, Б. Соколов[4].

24 августа 1992 года на основе Высшей школы имени Ф. Э. Дзержинского и Академии пограничных войск была создана Академия Министерства безопасности Российской Федерации[7], её устав был утверждён постановлением Правительства Российской Федерации 23 августа 1993 года.

Структура

Как отметил в 2001 году заместитель начальника академии генерал-майор Сергей Колобашкин, научной и преподавательской работой в академии занимаются 40 академиков и членов-корреспондентов различных академий наук, более 100 докторов и 400 кандидатов наук. По его словам, «за пять лет учёбы слушатели помимо фундаментальных контрразведывательных знаний получают полноценное юридическое образование, глубокую языковую и военную подготовку»[4].

Система дополнительного профессионального образования в академии включает повышение квалификации и переподготовку действующих сотрудников, а также специальную подготовку отобранных для службы в ФСБ людей с высшим образованием. Система дополнительного образования действует на всех факультетах, однако основным является факультет подготовки руководящих кадров (ФПРК).

В структуру Академии входит Институт криптографии, связи и информатики (ИКСИ), ведущий подготовку специалистов в области передачи, защиты и обработки информации. В 1949 году постановлением Политбюро ЦК ВКП(б) была создана Высшая школа криптографов, а при механико-математическом факультете Московского государственного университета постановлением Совета Министров СССР — закрытое отделение. Позднее на основе их объединения был создан технический факультет Высшей школы КГБ СССР. С 1992 года технический факультет Высшей школы был преобразован в Институт криптографии, связи и информатики (ИКСИ). Основными направлениями подготовки являются: криптография, прикладная математика, информатика и вычислительная техника, электронная техника, радиотехника и связь.

В 1949 году постановлением Политбюро ЦК ВКП(б) была создана Высшая школа криптографов, а при механико-математическом факультете Московского государственного университета постановлением Совета Министров СССР — закрытое отделение. Позднее на основе их объединения был создан технический факультет Высшей школы КГБ СССР. С 1992 года технический факультет Высшей школы был преобразован в Институт криптографии, связи и информатики (ИКСИ). Основными направлениями подготовки являются: криптография, прикладная математика, информатика и вычислительная техника, электронная техника, радиотехника и связь.

Начальники

[8]В 1950—1960-е годы Высшей школой КГБ СССР им. Ф. Э. Дзержинского руководили полковник А. Я. Ефимов, генерал-майор Е. И. Борисоглебский, генерал-майор А. Н. Куренков[9].

В соответствии с Указом Президента Российской Федерации от 24 августа 1992 года Высшая школа им. Ф. Э. Дзержинского и Академия пограничных войск слиты в Академию Министерства безопасности Российской Федерации[10].

Абитуриенты

Ранее принимали только прошедших службу в армии, теперь большинство поступает сразу после школы[11].

Известные преподаватели и выпускники

См. также

Примечания

Литература

Ссылки

Прикладная криптография в компьютерах и коммуникациях

‘) var cartStepActive = true var buybox = document.querySelector («[data-id = id _» + timestamp + «]»). parentNode ; []. slice.call (buybox.querySelectorAll («. покупка-опция»)). forEach (initCollapsibles) функция initCollapsibles (подписка, индекс) { var toggle = подписка.querySelector («. цена-варианта-покупки») subscription.classList.remove («расширенный») var form = subscription. querySelector («. Purchase-option-form»)

if (form && cartStepActive) {

var formAction = form.getAttribute («действие»)

form.setAttribute («действие», formAction.replace («/ checkout», «/ cart»))

document.querySelector («# скриптов электронной торговли»).addEventListener («load», bindModal (form, formAction, timestamp, index), false)

}

var priceInfo = subscription.querySelector («. price-info»)

var buyOption = toggle.parentElement

if (переключить && форму && priceInfo) {

toggle.setAttribute («роль», «кнопка»)

toggle.setAttribute («tabindex», «0»)

переключать.addEventListener («клик», функция (событие) {

var extended = toggle.

querySelector («. Purchase-option-form»)

if (form && cartStepActive) {

var formAction = form.getAttribute («действие»)

form.setAttribute («действие», formAction.replace («/ checkout», «/ cart»))

document.querySelector («# скриптов электронной торговли»).addEventListener («load», bindModal (form, formAction, timestamp, index), false)

}

var priceInfo = subscription.querySelector («. price-info»)

var buyOption = toggle.parentElement

if (переключить && форму && priceInfo) {

toggle.setAttribute («роль», «кнопка»)

toggle.setAttribute («tabindex», «0»)

переключать.addEventListener («клик», функция (событие) {

var extended = toggle. domEl.addEventListener («закрыть», закрыть)

function close () {

form.querySelector («кнопка [тип = отправить]»).фокус ()

}

form.setAttribute (

«действие»,

formAction.replace («/ checkout», «/ cart? messageOnly = 1»)

)

form.addEventListener (

«Отправить»,

Buybox.interceptFormSubmit (

Buybox.fetchFormAction (window.fetch),

Buybox.triggerModalAfterAddToCartSuccess (модальный),

console.log,

),

ложный

)

document.

domEl.addEventListener («закрыть», закрыть)

function close () {

form.querySelector («кнопка [тип = отправить]»).фокус ()

}

form.setAttribute (

«действие»,

formAction.replace («/ checkout», «/ cart? messageOnly = 1»)

)

form.addEventListener (

«Отправить»,

Buybox.interceptFormSubmit (

Buybox.fetchFormAction (window.fetch),

Buybox.triggerModalAfterAddToCartSuccess (модальный),

console.log,

),

ложный

)

document. body.appendChild (modal.domEl)

}

}

}

function initKeyControls () {

документ.addEventListener («нажатие клавиши», функция (событие) {

if (document.activeElement.classList.contains («покупка-опция-цена») && (event.code === «Space» || event.code === «Enter»)) {

if (document.activeElement) {

event.preventDefault ()

document.activeElement.click ()

}

}

}, ложный)

}

function initialStateOpen () {

var buyboxWidth = buybox.offsetWidth

; []. slice.call (buybox.querySelectorAll («. покупка-опция»)). forEach (function (option, index) {

var toggle = option.querySelector («.

body.appendChild (modal.domEl)

}

}

}

function initKeyControls () {

документ.addEventListener («нажатие клавиши», функция (событие) {

if (document.activeElement.classList.contains («покупка-опция-цена») && (event.code === «Space» || event.code === «Enter»)) {

if (document.activeElement) {

event.preventDefault ()

document.activeElement.click ()

}

}

}, ложный)

}

function initialStateOpen () {

var buyboxWidth = buybox.offsetWidth

; []. slice.call (buybox.querySelectorAll («. покупка-опция»)). forEach (function (option, index) {

var toggle = option.querySelector («. покупка-вариант-цена»)

var form = option.querySelector («. Purchase-option-form»)

var priceInfo = option.querySelector («. цена-информация»)

if (buyboxWidth> 480) {

toggle.click ()

} еще {

if (index === 0) {

переключать.нажмите ()

} еще {

toggle.setAttribute («расширенная ария», «ложь»)

form.hidden = «скрытый»

priceInfo.hidden = «скрыто»

}

}

})

}

initialStateOpen ()

если (window.buyboxInitialised) вернуть

window.buyboxInitialised = true

initKeyControls ()

}) ()

покупка-вариант-цена»)

var form = option.querySelector («. Purchase-option-form»)

var priceInfo = option.querySelector («. цена-информация»)

if (buyboxWidth> 480) {

toggle.click ()

} еще {

if (index === 0) {

переключать.нажмите ()

} еще {

toggle.setAttribute («расширенная ария», «ложь»)

form.hidden = «скрытый»

priceInfo.hidden = «скрыто»

}

}

})

}

initialStateOpen ()

если (window.buyboxInitialised) вернуть

window.buyboxInitialised = true

initKeyControls ()

}) ()

Что такое криптография? | Kaspersky

w3.org/1999/xhtml»> Криптография — это исследование методов безопасного обмена данными, которые позволяют только отправителю и предполагаемому получателю сообщения просматривать его содержимое.Термин происходит от греческого слова kryptos, , что означает скрытый. Это тесно связано с шифрованием, которое представляет собой процесс преобразования обычного текста в так называемый зашифрованный текст, а затем обратно по прибытии. Кроме того, криптография также охватывает обфускацию информации в изображениях с использованием таких методов, как микроточки или слияние. Известно, что древние египтяне использовали эти методы в сложных иероглифах, и римскому императору Юлию Цезарю приписывают использование одного из первых современных шифров.

При передаче электронных данных наиболее распространенным использованием криптографии является шифрование и дешифрование электронной почты и других текстовых сообщений. В простейшем методе используется система симметричного ключа или «секретного ключа». Здесь данные шифруются с использованием секретного ключа, а затем закодированное сообщение и секретный ключ отправляются получателю для дешифрования. Проблема? Если сообщение перехвачено, у третьей стороны есть все необходимое для его расшифровки и прочтения. Чтобы решить эту проблему, криптологи разработали систему асимметричного или «открытого ключа».В этом случае у каждого пользователя есть два ключа: один открытый и один закрытый. Отправители запрашивают открытый ключ предполагаемого получателя, шифруют сообщение и отправляют его. Когда сообщение прибывает, только закрытый ключ получателя будет его декодировать — это означает, что кража бесполезна без соответствующего закрытого ключа.

Передовой опыт

Пользователи всегда должны шифровать все отправляемые сообщения, в идеале используя шифрование с открытым ключом. Также неплохо зашифровать важные или конфиденциальные файлы — от наборов семейных фотографий до данных компании, таких как записи персонала или история бухгалтерского учета. Ищите решение безопасности, которое включает в себя надежные алгоритмы криптографии и простой в использовании интерфейс. Это помогает обеспечить регулярное использование функций шифрования и предотвращает потерю данных, даже если мобильное устройство, жесткий диск или носитель данных попадут в чужие руки.

Ищите решение безопасности, которое включает в себя надежные алгоритмы криптографии и простой в использовании интерфейс. Это помогает обеспечить регулярное использование функций шифрования и предотвращает потерю данных, даже если мобильное устройство, жесткий диск или носитель данных попадут в чужие руки.

Другие полезные материалы для чтения и ссылки, связанные с криптографией

Определение криптографии

KasperskyКриптография — это исследование методов безопасной связи, которые позволяют только отправителю и предполагаемому получателю сообщения просматривать его содержимое.Термин происходит от греческого слова kryptos, , что означает скрытый.

Шифрование и передача данных | ICO

Подробнее

Почему важно учитывать зашифрованную передачу данных?

Шифрование личных данных во время их передачи с одного устройства на другое (например, через Интернет, по проводным или беспроводным соединениям) обеспечивает эффективную защиту от перехвата связи третьей стороной во время передачи данных.

Также настоятельно рекомендуется использовать шифрованную связь при передаче любых данных по беспроводной сети связи (например, Wi-Fi) или когда данные будут проходить через ненадежную сеть.

Данные могут быть преобразованы в зашифрованный формат (см. «Шифрование отдельных файлов») и переданы по незащищенному каналу связи, но при этом остаются защищенными. Примером может быть отправка соответствующим образом зашифрованного вложения по электронной почте.

Однако использование безопасных методов связи, таких как безопасность транспортного уровня (TLS) или виртуальная частная сеть (VPN), обеспечит уверенность в том, что содержимое связи не может быть понято в случае перехвата при условии, что метод реализован правильно.

Важно помнить, что без дополнительных методов шифрования (таких как зашифрованное хранилище данных) данные будут зашифрованы только во время передачи и будут храниться в системе получателя в той же форме, в какой они хранятся в системе контроллера данных. (т.е. в виде открытого текста).

(т.е. в виде открытого текста).

Пример

Организация намеревается использовать облачную службу хранения данных в качестве репозитория для архивирования данных.

Передача данных

Организация использует TLS для шифрования данных во время передачи, чтобы их нельзя было перехватить.

Хранение данных

Организация признает, что TLS будет обеспечивать надлежащую защиту только во время передачи данных. Как только облачный провайдер получает данные, они обычно существуют в расшифрованном состоянии. Поэтому организация шифрует каждый файл в своей системе перед загрузкой. Таким образом, облачный провайдер или другая третья сторона не может получить доступ к личным данным, пока они хранятся в облаке.

Что такое HTTPS?

«Безопасный протокол передачи гипертекста» или HTTPS — это метод шифрования содержимого веб-страницы между вашими серверами и браузером пользователя и защиты пользовательского ввода на вашем веб-сайте и / или в мобильных приложениях.

Хотя основной целью использования HTTPS является шифрование и защита всего трафика между пользователем и веб-сайтом, у него могут быть и другие преимущества, такие как проверка подлинности веб-сайта и обеспечение того, чтобы пользователь мог доверять всему веб-сайту. Однако эти дополнительные преимущества не рассматриваются в данном руководстве и зависят от типа сертификата, который вы используете, и от того, применяете ли вы HTTPS на всем сайте.

В чем разница между HTTPS, TLS и SSL?

TLS и SSL часто используются как взаимозаменяемые для обозначения одной и той же концепции — создания зашифрованного канала связи.По сути, TLS является «преемником» SSL и использует более современные криптографические протоколы. HTTPS — это комбинация HTTP с TLS для обеспечения зашифрованной связи и безопасной идентификации веб-серверов.

При внедрении HTTPS на вашем сайте или в приложении у вас будет выбор, какие протоколы и наборы шифров будет поддерживать ваш сервер. Эти варианты важны, поскольку использование устаревшего протокола или небезопасного набора шифров может поставить под угрозу защиту, предлагаемую HTTPS.

Эти варианты важны, поскольку использование устаревшего протокола или небезопасного набора шифров может поставить под угрозу защиту, предлагаемую HTTPS.

Что касается протоколов, вы не должны поддерживать какие-либо версии SSL, и вы должны убедиться, что ваша конфигурация не подвержена атакам на более раннюю версию. Все версии SSL страдают от ряда хорошо известных уязвимостей и не должны поддерживаться ни при каких обстоятельствах для общедоступной реализации HTTPS.

Вам также необходимо тщательно продумать комплекты шифров, которые будет поддерживать ваш сервер. Руководство Национального института стандартов и технологий (NIST) предоставляет список одобренных комплектов, а также рекомендует, чтобы вся криптография обеспечивала как минимум 112 бит безопасности.Использование криптографически взломанных шифров, таких как RC4, строго запрещено, и вам следует по возможности избегать их использования.

Исторически проблема заключалась в том, что браузеры не поддерживали новейшие протоколы TLS. Однако поддержка TLS 1.2 браузерами теперь практически универсальна, как показывает диаграмма ниже, и поэтому вам следует использовать только предыдущие версии, где есть очень специфические потребности.

Рисунок 1: Поддержка браузером TLS 1.2 по состоянию на ноябрь 2020 г. Источник: https://caniuse.com/#feat=tls1-2.

Вам также следует убедиться, что вы задокументировали потенциальные риски при использовании старой схемы, а также меры, которые вы предприняли для защиты пользовательских данных.

Следует также отметить, что TLS 1.3 был одобрен Инженерной группой Интернета (IETF) в марте 2018 года. TLS 1.3 обеспечивает ряд улучшений по сравнению с TLS 1.2, и его одобрение позволяет более широко применять протокол в программных продуктах и браузерах.Хотя TLS 1.2 по-прежнему обеспечивает высокий стандарт защиты, тем не менее, вы должны убедиться, что, если или когда потребуется, вы сможете поддерживать TLS 1.3 в будущем.

Где мы должны использовать HTTPS на нашем сайте?

При внедрении HTTPS на вашем веб-сайте необходимо учитывать ряд факторов. У вас должен быть HTTPS на всем сайте, хотя есть обстоятельства, которые могут затруднить это — контент смешанного происхождения является самой большой проблемой, с которой столкнутся многие сайты.Вы должны убедиться, что, по крайней мере, все страницы с пользовательским вводом защищены, и если вы не используете HTTPS на всем своем сайте, вы должны убедиться, что вы не пропускаете какую-либо конфиденциальную информацию — например, в заголовках рефералов или из-за того, что вы не используете безопасные файлы cookie. У вас также должны быть меры против того, чтобы злоумышленник мог захватить незащищенные страницы для перенаправления пользователей на вредоносные страницы.

У вас должен быть HTTPS на всем сайте, хотя есть обстоятельства, которые могут затруднить это — контент смешанного происхождения является самой большой проблемой, с которой столкнутся многие сайты.Вы должны убедиться, что, по крайней мере, все страницы с пользовательским вводом защищены, и если вы не используете HTTPS на всем своем сайте, вы должны убедиться, что вы не пропускаете какую-либо конфиденциальную информацию — например, в заголовках рефералов или из-за того, что вы не используете безопасные файлы cookie. У вас также должны быть меры против того, чтобы злоумышленник мог захватить незащищенные страницы для перенаправления пользователей на вредоносные страницы.

Использование HTTPS на всем вашем сайте — гораздо лучшее решение, так как оно предотвращает перехват страниц, не использующих HTTPS, для указания на вредоносные ссылки.Если вы гарантируете, что вы перенаправляете весь HTTP-трафик только на HTTPS, вы также можете использовать HSTS (HTTP Strict Transport Security), который обеспечивает дополнительную защиту от атак человека в середине.

Если вы используете сеть распространения контента или обратный прокси-сервер, вам необходимо убедиться, что вы учли, где заканчивается схема HTTPS, поскольку это может привести к тому, что пользовательские данные будут передаваться в незащищенной форме.

Как мы можем проверить, подходит ли наша реализация HTTPS?

Вам не обязательно проводить внешний тест на проникновение, чтобы проверить эффективность вашей реализации HTTPS.Существует ряд общедоступных онлайн-сервисов тестирования, которые вы можете использовать для этого. Эти службы работают, выполняя проверку веб-сервера после ввода определенного веб-адреса.

Низкий рейтинг по любому из них не означает автоматически, что вы не соблюдаете принцип безопасности; тем не менее, это довольно серьезный признак того, что вам необходимо пересмотреть свои меры безопасности и внести соответствующие улучшения.

Каковы остаточные риски при передаче зашифрованных данных?

Вы должны понимать, что даже если система использует зашифрованную передачу данных, все еще есть случаи, когда данные могут стать объектом несанкционированного доступа. Как и в случае с хранением данных, важно знать об этих остаточных рисках и устранять их в рамках политики шифрования, которая также должна включать обучение сотрудников. Некоторые примеры включают:

Как и в случае с хранением данных, важно знать об этих остаточных рисках и устранять их в рамках политики шифрования, которая также должна включать обучение сотрудников. Некоторые примеры включают:

- некоторые данные, относящиеся к обмену данными, все еще могут быть открыты (например, метаданные или запросы DNS) в незашифрованном виде; и Реализации

- , основанные на инфраструктуре открытых ключей, должны реализовывать строгую проверку сертификатов для поддержания доверия в конечных точках.

Рекомендация

При передаче личных данных через Интернет, особенно конфиденциальных личных данных, вы должны использовать соответствующий зашифрованный протокол связи (например, TLS версии 1.2 или выше).

Это также применимо при передаче любых данных по сети беспроводной связи (например, Wi-Fi) или когда данные будут проходить через ненадежную сеть.

Многие веб-хосты также предлагают варианты добавления TLS к существующим веб-сайтам.

Прочие ресурсы

NCSC подготовил руководство по TLS, IPsec и VPN:

Что такое инфраструктура открытых ключей (PKI)?

PKI (или инфраструктура открытых ключей) — это структура шифрования и кибербезопасности, которая защищает связь между сервером (вашим веб-сайтом) и клиентом (пользователями).Подумайте обо всей информации, людях и услугах, с которыми общается и работает ваша команда. PKI играет важную роль в создании надежной и безопасной бизнес-среды, поскольку позволяет проверять данные и обмениваться ими между различными серверами и пользователями.

Благодаря шифрованию и дешифрованию PKI основана на цифровых сертификатах, которые проверяют идентичность машин и / или пользователей, что в конечном итоге доказывает целостность транзакции. Поскольку в сегодняшнюю цифровую эпоху количество машин резко увеличивается, важно, чтобы нашей информации доверяли и защищали от атак.

Каковы компоненты инфраструктуры открытых ключей?

Итак, как работает аутентификация PKI? Есть три ключевых компонента: цифровые сертификаты, центр сертификации и центр регистрации.

Размещая эти элементы на защищенной платформе, инфраструктура открытых ключей может защитить задействованные удостоверения, а также личную информацию, используемую в ситуациях, когда необходима цифровая безопасность, например, вход со смарт-картой, подписи SSL, зашифрованные документы и т. Д.Эти элементы жизненно важны для защиты и передачи цифровой информации и электронных транзакций. Мы рассмотрим эти элементы более подробно ниже.

-

Цифровые сертификаты

PKI функционирует благодаря цифровым сертификатам. Цифровой сертификат похож на водительские права — это форма электронной идентификации для веб-сайтов и организаций. Безопасные соединения между двумя взаимодействующими машинами становятся доступными через PKI, потому что идентичности двух сторон могут быть проверены с помощью сертификатов.

Итак, как устройства получают эти сертификаты? Вы можете создавать свои собственные сертификаты для внутренних коммуникаций. Если вам нужны сертификаты для коммерческого сайта или чего-то большего, вы можете получить цифровой сертификат PKI через доверенного стороннего эмитента, называемого центром сертификации.

Если вам нужны сертификаты для коммерческого сайта или чего-то большего, вы можете получить цифровой сертификат PKI через доверенного стороннего эмитента, называемого центром сертификации.

-

Центр сертификации

Центр сертификации (CA) используется для аутентификации цифровых удостоверений пользователей, которые могут варьироваться от отдельных лиц до компьютерных систем и серверов.Центры сертификации предотвращают подделку сущностей и управляют жизненным циклом любого заданного количества цифровых сертификатов в системе.

Подобно тому, как правительство штата выдает вам лицензию, центры сертификации проверяют организации, запрашивающие сертификаты, и выдают лицензию на основании своих выводов. Точно так же, как кто-то доверяет действительности вашей лицензии на основании полномочий правительства, устройства доверяют цифровым сертификатам на основе полномочий органов сертификации.Этот процесс аналогичен тому, как работает подписывание кода для проверки программ и загрузок.

-

Орган регистрации

Центр регистрации (RA), который уполномочен центром сертификации предоставлять цифровые сертификаты пользователям на индивидуальной основе. Все сертификаты, которые запрошены, получены и отозваны как центром сертификации, так и центром регистрации, хранятся в зашифрованной базе данных сертификатов.

История сертификатов и информация также хранятся в так называемом хранилище сертификатов, которое обычно основано на конкретном компьютере и действует как пространство для хранения всей памяти, имеющей отношение к истории сертификатов, включая выпущенные сертификаты и частные ключи шифрования.Google Кошелек — отличный тому пример.

Что такое безопасность PKI?

Инфраструктура открытого ключа— сложная тема, поэтому вам может быть интересно, действительно ли она выполняет шифрование. Простой ответ — да, это так. Что такое PKI, если не универсальный магазин для шифрования секретной информации и личных данных?

Как отмечалось ранее, PKI лучше всего использовать в ситуациях, когда требуется цифровая безопасность, где шифрование играет жизненно важную роль. PKI выполняет шифрование напрямую с помощью генерируемых ключей.Он работает с использованием двух разных криптографических ключей: открытого и закрытого ключа. Независимо от того, являются ли эти ключи общедоступными или частными, они шифруют и расшифровывают защищенные данные.

PKI выполняет шифрование напрямую с помощью генерируемых ключей.Он работает с использованием двух разных криптографических ключей: открытого и закрытого ключа. Независимо от того, являются ли эти ключи общедоступными или частными, они шифруют и расшифровывают защищенные данные.

Используя систему шифрования с двумя ключами, PKI защищает конфиденциальную электронную информацию, передаваемую между двумя сторонами, и предоставляет каждой стороне ключ для шифрования и дешифрования цифровых данных.

Популярные способы использования безопасности PKI

Возможно, вы думаете, как может выглядеть безопасность PKI в повседневной жизни.Безопасность PKI используется по-разному. Основные способы использования безопасности PKI:

- Защита электронной почты

- Защита веб-коммуникаций (например, розничных транзакций)

- Программа для цифровой подписи

- Цифровая подпись приложений

- Шифрование файлов

- Расшифровка файлов

- Аутентификация смарт-карты

В чем разница между открытым и закрытым ключом?

Прежде чем мы перейдем к типам шифрования, которые использует PKI, важно сначала рассмотреть различия между открытым и закрытым ключом (мы упоминали ранее, что шифрование работает с использованием двух разных ключей).

Открытый ключ доступен любому пользователю, который подключается к сайту. Закрытый ключ — это уникальный ключ, который создается при установлении соединения и хранится в секрете.

При общении клиент использует открытый ключ для шифрования и дешифрования, а сервер использует закрытый ключ. Это защищает информацию пользователя от кражи или подделки.

Какой тип шифрования использует PKI?

PKI объединяет использование асимметричного и симметричного шифрования.И симметричное, и асимметричное шифрование имеют свои сильные стороны и лучшие сценарии использования, что делает их сочетание таким мощным в Инфраструктуре открытых ключей.

-

Симметричное шифрование

Симметричное шифрование защищает единственный закрытый ключ, который генерируется при первоначальном обмене между сторонами — цифровое рукопожатие, если хотите. Этот секретный ключ должен быть передан от одной стороны к другой, чтобы все участвующие стороны могли зашифровать и расшифровать информацию, которой обмениваются. Этот секретный ключ может быть в форме пароля или может быть серией случайных чисел или букв, сгенерированных генератором случайных чисел (ГСЧ).

Этот секретный ключ может быть в форме пароля или может быть серией случайных чисел или букв, сгенерированных генератором случайных чисел (ГСЧ).

-

Асимметричное шифрование

Асимметричное шифрование — довольно новое явление в игре, и вы, возможно, знаете его как «криптографию с открытым ключом». Асимметричное шифрование использует два ключа: открытый и закрытый. Открытый ключ шифрует, а закрытый ключ дешифрует.

Он позволяет вам создать открытый ключ для стороны, которая сообщает вам, чтобы они могли зашифровать свою входящую информацию, после чего вы сможете расшифровать информацию с помощью закрытого ключа.

Как работают закрытый и открытый ключи?

PKI работает по методологии асимметричного ключа: закрытый ключ и открытый ключ. К закрытому ключу может получить доступ только владелец цифрового сертификата, и он может выбрать, куда будет идти открытый ключ. Сертификат — это, по сути, способ передачи открытого ключа пользователям, которые хочет получить владелец.

Закрытый и открытый ключи PKI должны работать вместе. Файл, зашифрованный закрытым ключом, может быть расшифрован только открытым ключом, и наоборот.Если открытый ключ может расшифровать только файл, который был зашифрован закрытым ключом, возможность расшифровать этот файл гарантирует, что предполагаемый получатель и отправитель приняли участие в информационной транзакции.

Чаще всего используется для односторонней связи, асимметричное шифрование использует отдельные ключи, которые связаны математически; все, что зашифровано в открытом ключе, можно расшифровать только с помощью соответствующего закрытого ключа, и наоборот.

Как создать открытый ключ?

Открытый ключ генерируется с помощью цифрового сертификата, который несет важную информацию, идентифицирующую держателя открытого ключа.Вы можете создать свой собственный сертификат или подать заявку на получение цифрового сертификата через стороннюю организацию или центр сертификации. Центры сертификации проверяют подлинность лиц и / или серверов, чтобы предотвратить мошенничество и вирусы.

Каковы преимущества предоставления открытого ключа в форме сертификата?

АутентификацияPKI с использованием цифровых сертификатов является наиболее эффективным способом защиты конфиденциальных электронных данных. Эти цифровые сертификаты невероятно подробны и уникальны для каждого отдельного пользователя, поэтому их практически невозможно подделать.

После того, как пользователю выдается уникальный сертификат, детали, включенные в сертификат, проходят очень тщательный процесс проверки, который включает аутентификацию и авторизацию PKI. Сертификаты поддерживаются рядом процессов безопасности, таких как отметка времени, регистрация, проверка и т. Д., Чтобы гарантировать конфиденциальность как личности, так и электронных данных, связанных с сертификатом.

Гарантирует ли использование инфраструктуры PKI безопасную аутентификацию?

Насколько нам известно, безопасная аутентификация не является надежной гарантией, как бы мы ни старались обеспечить основу для шифрования и защиты. Время от времени случаются нарушения безопасности, поэтому центр сертификации и центр регистрации настолько важны для работы.

Время от времени случаются нарушения безопасности, поэтому центр сертификации и центр регистрации настолько важны для работы.

Без высокопроизводительных CA и RA для аутентификации и управления информацией с открытым ключом «сеть доверия» практически не существует.

Ограничения безопасности PKI

При всех сильных сторонах инфраструктуры открытых ключей есть возможности для улучшения. В настоящее время PKI в значительной степени полагаются на целостность ассоциированного центра сертификации и центра регистрации, которые не всегда функционируют на идеальном уровне осмотрительности и контроля.Ошибки управления PKI — еще одно слабое звено, которое необходимо устранить.

Еще одно текущее ограничение безопасности инфраструктур открытых ключей сегодня (или, скорее, угроза безопасности) — это очевидное отсутствие многофакторной аутентификации во многих основных фреймворках. Несмотря на растущую способность мира взламывать пароли, PKI медленно борются с этой угрозой, используя различные уровни авторизации перед входом.

Более того, общее удобство использования инфраструктуры открытых ключей никогда не было идеальным.Чаще всего PKI настолько сложны, что пользователи предпочитают отказаться от дополнительной авторизации PKI в обмен на более удобный и реалистичный процесс обеспечения безопасности.

Наконец, технология PKI известна своей неспособностью легко адаптироваться к постоянно меняющимся достижениям цифрового мира. Пользователи сообщают, что недовольны тем, что их текущая PKI не может поддерживать новые приложения, направленные на повышение безопасности, удобства и масштабируемости.

Использует ли SSL PKI?

SSL (Secure Sockets Layer) Криптография в значительной степени полагается на безопасность PKI для шифрования и дешифрования обмена открытым ключом с использованием как симметричного, так и асимметричного шифрования. Как PKI работает с SSL? Отличный вопрос. Мы можем резюмировать отношения в три этапа:

Как PKI работает с SSL? Отличный вопрос. Мы можем резюмировать отношения в три этапа:

- Сначала веб-сервер отправляет копию своего уникального асимметричного открытого ключа веб-браузеру.

- Браузер в ответ генерирует симметричный сеансовый ключ и шифрует его с помощью асимметричного открытого ключа, полученного сервером.

- Для расшифровки и использования сеансового ключа веб-сервер использует оригинальный уникальный асимметричный закрытый ключ.

После установления цифровых отношений веб-браузер и веб-сервер могут обмениваться зашифрованной информацией по защищенному каналу.Инфраструктура открытых ключей выступает в качестве основы и посредника для шифрования, дешифрования и обмена информацией между двумя сторонами.

Для чего нужна PKI?

PKI подходит для ситуаций с высоким уровнем безопасности. Благодаря цифровой подписи, а также публичным и частным криптографическим ключам PKI обеспечивает доверие, которое можно использовать для защиты различных приложений.

Допустим, вы передаете данные с рабочей станции Mac на сервер Mac. Откуда вы знаете, что вы фактически передаете свои данные на сервер, а не обманом?

Цифровые сертификаты подтверждают целостность и идентификацию обеих сторон.Они помогают проверить, принадлежит ли конкретный открытый ключ определенному объекту.

Если сертификат был выдан источником, который сервер знает и которому доверяет, то сервер примет сертификат в качестве подтверждения личности. Это похоже на то, как сотрудник TSA проверяет действительность ваших водительских прав или паспорта, утвержденных государством.

Что такое аутентификация PKI?

Подведем итоги. Аутентификация PKI (или инфраструктура открытого ключа) — это структура для двухключевого асимметричного шифрования и дешифрования конфиденциальных электронных данных.Посредством авторизации, управления и аутентификации цифрового сертификата PKI может защитить частные данные, которыми обмениваются несколько сторон, которые могут принимать форму людей, серверов и систем.

Если вы хотите узнать больше о том, как PKI можно использовать в вашей жизни и в вашем бизнесе? Свяжитесь с Venafi и узнайте, как мы можем помочь вам получить необходимую аутентификацию сегодня.

Математика криптографии и коммуникаций MSc

Стоимость обучения для домашних студентов (Великобритания) в год *: £ 8,300

Стоимость обучения для студентов из ЕС и других стран в год **: £ 17,600

Прочие основные расходы ***: В этом курсе нет единой сопутствующей стоимости, превышающей 50 фунтов стерлингов за единицу.

Как мне за это заплатить? Узнайте больше о вариантах финансирования, включая ссуды, гранты, стипендии и стипендии.

* и ** Эта плата за обучение распространяется на студентов, обучающихся на дневной основе. С студентов, обучающихся по стандартной структуре неполного дня в течение двух лет, взимается 50% от действующей платы за полный рабочий день за каждый учебный год.

Все аспирантские сборы подлежат инфляционному увеличению. Это означает, что общая стоимость изучения курса в режиме неполного рабочего дня немного выше, чем его изучение в режиме полного дня в течение одного года.Политика Royal Holloway заключается в том, что любое увеличение платы за обучение не превышает 5% для продолжающих обучение студентов. Для получения дополнительной информации, пожалуйста, ознакомьтесь с нашими условиями. Обратите внимание, что для исследовательских курсов мы принимаем минимальный уровень платы за обучение, рекомендованный Исследовательским советом Великобритании. Ежегодно размер комиссионных корректируется в соответствии с инфляцией (в настоящее время в качестве меры используется дефлятор ВВП Казначейства). Таким образом, указанные здесь сборы могут быть изменены и обычно подтверждаются весной в год въезда. Для получения дополнительной информации об ориентировочном вознаграждении Исследовательского совета посетите веб-сайт RCUK.

Для получения дополнительной информации об ориентировочном вознаграждении Исследовательского совета посетите веб-сайт RCUK.

** Правительство Великобритании подтвердило, что граждане ЕС больше не имеют права платить те же взносы, что и студенты из Великобритании, и не имеют права на получение финансирования от Студенческой ссудной компании. Это означает, что вы будете классифицированы как иностранный студент. В Royal Holloway мы хотим поддержать тех студентов, которых коснулось изменение статуса, посредством этого перехода. Для соответствующих критериям студентов из ЕС, которые начнут свой курс у нас в сентябре 2022 года, мы предоставим стипендию для снижения оплаты, эквивалентную 60% разницы между британским и международным сбором за ваш курс.Это будет применяться на протяжении всего вашего курса. Узнать больше

*** Эти сметные расходы относятся к изучению этой конкретной степени в Royal Holloway в течение 2022/23 учебного года и включены в качестве ориентировочных. Затраты, такие как проживание, питание, книги и другие учебные материалы и печать, не были включены.

Что такое криптография? Определение из SearchSecurity

Что такое криптография?

Криптография — это метод защиты информации и коммуникаций с помощью кодов, так что только те, для кого предназначена информация, могут ее прочитать и обработать.

В информатике под криптографией понимаются методы защиты информации и коммуникации, основанные на математических концепциях и наборе основанных на правилах вычислений, называемых алгоритмами, для преобразования сообщений способами, которые трудно расшифровать. Эти детерминированные алгоритмы используются для генерации криптографических ключей, цифровой подписи, проверки для защиты конфиденциальности данных, просмотра веб-страниц в Интернете и конфиденциальной связи, такой как транзакции по кредитным картам и электронная почта.

Методы криптографии

Криптография тесно связана с дисциплинами криптологии и криптоанализа.Он включает в себя такие методы, как микроточки, слияние слов с изображениями и другие способы скрытия информации при хранении или передаче. Однако в сегодняшнем компьютерно-ориентированном мире криптография чаще всего связана с скремблированием открытого текста (обычного текста, иногда называемого открытым текстом ) в зашифрованный текст (процесс, называемый шифрованием), а затем обратно (известный как дешифрование). Лица, практикующие в этой области, известны как криптографы.

Однако в сегодняшнем компьютерно-ориентированном мире криптография чаще всего связана с скремблированием открытого текста (обычного текста, иногда называемого открытым текстом ) в зашифрованный текст (процесс, называемый шифрованием), а затем обратно (известный как дешифрование). Лица, практикующие в этой области, известны как криптографы.

Современная криптография преследует четыре цели:

- Конфиденциальность. Информация не будет понятна никому, для кого она не предназначалась.

- Целостность. Информация не может быть изменена при хранении или передаче между отправителем и предполагаемым получателем без обнаружения изменения.

- Отсутствие отказа от авторства. Создатель / отправитель информации не может на более позднем этапе отрицать свои намерения в создании или передаче информации.

- Аутентификация. Отправитель и получатель могут подтвердить личность друг друга и источник / адресат информации.

Процедуры и протоколы, которые соответствуют некоторым или всем вышеперечисленным критериям, известны как криптосистемы. Часто считается, что криптосистемы относятся только к математическим процедурам и компьютерным программам; однако они также включают регулирование человеческого поведения, такое как выбор трудно угадываемых паролей, выход из неиспользуемых систем и отказ от обсуждения конфиденциальных процедур с посторонними.

Криптография — это процесс шифрования и дешифрования данных.Криптографические алгоритмы Криптосистемы

используют набор процедур, известных как криптографические алгоритмы или шифры, для шифрования и дешифрования сообщений для защиты связи между компьютерными системами, устройствами и приложениями.

Набор шифров использует один алгоритм для шифрования, другой алгоритм для аутентификации сообщений и третий для обмена ключами. Этот процесс, встроенный в протоколы и написанный в программном обеспечении, работающем в операционных системах (ОС) и сетевых компьютерных системах, включает:

- Генерация открытого и закрытого ключей для шифрования / дешифрования данных

- цифровая подпись и проверка для аутентификации сообщений

- обмен ключами

Типы криптографии

Одноключевое или симметричное шифрование Алгоритмы создают фиксированную длину битов, известную как блочный шифр, с секретным ключом, который создатель / отправитель использует для шифрования данных (шифрование), а получатель использует для их дешифрования.Одним из примеров криптографии с симметричным ключом является Advanced Encryption Standard (AES). AES — это спецификация, установленная в ноябре 2001 г. Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта обработки информации (FIPS 197) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта обработки информации (FIPS 197) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

В июне 2003 года AES была одобрена правительством США для использования секретной информации. Это бесплатная спецификация, реализованная в программном и аппаратном обеспечении по всему миру.AES является преемником стандарта шифрования данных (DES) и DES3. Он использует более длинные ключи — 128-бит, 192-бит, 256-бит — для предотвращения грубой силы и других атак.

Симметричная криптография использует один ключ, в то время как асимметричная криптография использует пару ключей для шифрования и дешифрования данных. Шифрование с открытым или асимметричным ключом Алгоритмы используют пару ключей, открытый ключ, связанный с создателем / отправителем, для шифрования сообщений и закрытый ключ, который знает только отправитель (если он не раскрыт или они не решат поделитесь им) для расшифровки этой информации.

Примеры криптографии с открытым ключом:

- RSA, широко используется в Интернете

- Алгоритм цифровой подписи с эллиптической кривой (ECDSA), используемый биткойнами

- Алгоритм цифровой подписи (DSA) принят в качестве Федерального стандарта обработки информации для цифровых подписей NIST в FIPS 186-4

- Обмен ключами Диффи-Хеллмана

Чтобы поддерживать целостность данных в криптографии, хэш-функции , которые возвращают детерминированный вывод из входного значения, используются для преобразования данных в фиксированный размер данных.Типы криптографических хеш-функций включают SHA-1 (алгоритм безопасного хеширования 1), SHA-2 и SHA-3.

Проблемы криптографии

Злоумышленники могут обходить криптографию, взламывать компьютеры, отвечающие за шифрование и дешифрование данных, и использовать слабые реализации, такие как использование ключей по умолчанию. Однако криптография затрудняет доступ злоумышленников к сообщениям и данным, защищенным алгоритмами шифрования.

Растущее беспокойство по поводу вычислительной мощности квантовых вычислений, способных нарушить существующие стандарты криптографического шифрования, привело к тому, что в 2016 году NIST призвал математическое и научное сообщество опубликовать статьи о новых стандартах криптографии с открытым ключом.

В отличие от сегодняшних компьютерных систем, квантовые вычисления используют квантовые биты (кубиты), которые могут представлять как нули, так и единицы, и, следовательно, выполнять два вычисления одновременно. В то время как крупномасштабный квантовый компьютер может не быть построен в ближайшее десятилетие, существующая инфраструктура требует стандартизации общеизвестных и понятных алгоритмов, которые предлагают безопасный подход, согласно NIST. Крайний срок подачи заявок — ноябрь 2017 года, ожидается, что анализ предложений займет от трех до пяти лет.

История криптографии

Слово «криптография» происходит от греческого kryptos , что означает «скрытый».

Префикс «crypt-» означает «скрытый» или «хранилище», а суффикс «-графия» означает «письмо».

Происхождение криптографии обычно датируется примерно 2000 годом до нашей эры, с египетской практикой иероглифов. Они состояли из сложных пиктограмм, полное значение которых было известно лишь немногим избранным.

Первое известное использование современного шифра было Юлием Цезарем (100 г. до н.э.До 44 г. до н. Э.), Который не доверял своим посланникам в общении со своими правителями и офицерами. По этой причине он создал систему, в которой каждый символ в его сообщениях был заменен символом на три позиции впереди него в латинском алфавите.

В последнее время криптография превратилась в поле битвы одних из лучших математиков и компьютерных ученых мира. Возможность безопасного хранения и передачи конфиденциальной информации оказалась решающим фактором успеха на войне и в бизнесе.

Поскольку правительства не хотят, чтобы определенные организации в их странах и за их пределами имели доступ к способам получения и отправки скрытой информации, которая может представлять угрозу национальным интересам, криптография подвергалась различным ограничениям во многих странах, начиная от ограничений использование и экспорт программного обеспечения для всеобщего распространения математических концепций, которые могут быть использованы для разработки криптосистем.

Однако Интернет позволил распространить мощные программы и, что более важно, базовые методы криптографии, так что сегодня многие из самых передовых криптосистем и идей теперь являются общественным достоянием.

ДНК-оригами криптография для защищенной связи

DOC для конфиденциальности сообщений

Рабочий процесс конфиденциальной связи между отправителем и получателем — Алисой и Бобом — с помощью DOC показан на рис. 1a. Весь процесс состоит из трех уровней: шифрование сообщения в виде точечного рисунка в качестве внешнего слоя, за которым следует стеганографический промежуточный слой, и, наконец, шифрование ДНК-оригами (DOE) в качестве самого внутреннего слоя, представленного тремя вложенными каналами, окрашенными в серый цвет. , зеленый и бледно-зеленый соответственно.На этапе шифрования шаблона исходное сообщение преобразуется в последовательный шаблон, чтобы приспособить его к схеме DOE. Как показано на рис. 1b, Алиса изначально кодировала текстовое сообщение «HEY» (дополнительный рис. 1) буква за буквой в двоичные числа, после чего шифровала числа для каждой буквы (темно-синий) и их соответствующие позиции в сообщении ( бирюзовым цветом) в шифр с точечным рисунком, похожий на шрифт Брайля. Каждое пятно в шаблоне представляет собой отдельную цифру двоичных чисел, кодирующих буквы или их позиции.Ключевым моментом является перестановка точек для представления информации (дополнительный рис. 2). Затем на следующем этапе шифрования была использована схема складывания ДНК-оригами. С этой целью пользовательская последовательность каркаса ДНК была направлена через определенную геометрию, покрывающую пятнистый узор. Важно отметить, что на этом этапе структура оригами не была физически сложена с помощью основных цепей ДНК. Вместо этого набор биотинилированных сигнальных цепей («М-цепей») гибридизовали с цепью каркаса. Для структурно-симметричной ДНК-оригами в качестве маркера была введена дополнительная М-цепь (называемая «МАРКЕР») для облегчения однозначной идентификации рисунка ниже по течению.

1) буква за буквой в двоичные числа, после чего шифровала числа для каждой буквы (темно-синий) и их соответствующие позиции в сообщении ( бирюзовым цветом) в шифр с точечным рисунком, похожий на шрифт Брайля. Каждое пятно в шаблоне представляет собой отдельную цифру двоичных чисел, кодирующих буквы или их позиции.Ключевым моментом является перестановка точек для представления информации (дополнительный рис. 2). Затем на следующем этапе шифрования была использована схема складывания ДНК-оригами. С этой целью пользовательская последовательность каркаса ДНК была направлена через определенную геометрию, покрывающую пятнистый узор. Важно отметить, что на этом этапе структура оригами не была физически сложена с помощью основных цепей ДНК. Вместо этого набор биотинилированных сигнальных цепей («М-цепей») гибридизовали с цепью каркаса. Для структурно-симметричной ДНК-оригами в качестве маркера была введена дополнительная М-цепь (называемая «МАРКЕР») для облегчения однозначной идентификации рисунка ниже по течению. Таким образом, исходные узоры пятен были зашифрованы в комбинацию нитей каркаса, несущих М-нити. Соответствующий ключ — это конкретное складывание каркаса с определенной длиной, последовательностью и формой складывания. Биотинилированные позиции невидимы для потенциальных противников, что обеспечивает дополнительную защиту с помощью стеганографии. Каждая М-нить содержала трехкомпонентный спейсер, близкий к биотину, и сегмент из 40–48 нуклеотидов, идеально согласованный с каркасом, что обеспечивало присутствие биотина в желаемом участке пятна.Из-за своей длины M-нити не смещаются с каркаса более короткими нитями оригами, когда структура оригами физически складывается в процессе термического отжига от 57 ° C до комнатной температуры (что достаточно для однослойного ДНК-оригами. сворачивание, как показано на дополнительном рисунке 3) в 1 × TAE-буфере, содержащем 12,5 мМ Mg 2+ (дополнительный рисунок 4). После удаления несвязанных M-нитей, нити каркаса, несущие различные M-нити, собирали и доставляли Бобу в пробирку или адсорбировали на бумаге (дополнительный рис.

Таким образом, исходные узоры пятен были зашифрованы в комбинацию нитей каркаса, несущих М-нити. Соответствующий ключ — это конкретное складывание каркаса с определенной длиной, последовательностью и формой складывания. Биотинилированные позиции невидимы для потенциальных противников, что обеспечивает дополнительную защиту с помощью стеганографии. Каждая М-нить содержала трехкомпонентный спейсер, близкий к биотину, и сегмент из 40–48 нуклеотидов, идеально согласованный с каркасом, что обеспечивало присутствие биотина в желаемом участке пятна.Из-за своей длины M-нити не смещаются с каркаса более короткими нитями оригами, когда структура оригами физически складывается в процессе термического отжига от 57 ° C до комнатной температуры (что достаточно для однослойного ДНК-оригами. сворачивание, как показано на дополнительном рисунке 3) в 1 × TAE-буфере, содержащем 12,5 мМ Mg 2+ (дополнительный рисунок 4). После удаления несвязанных M-нитей, нити каркаса, несущие различные M-нити, собирали и доставляли Бобу в пробирку или адсорбировали на бумаге (дополнительный рис. 5).

5).

Протокол безопасности DOC для обеспечения конфиденциальности сообщений. a Весь процесс состоит из трех уровней: шифрование сообщения в виде пятен в качестве внешнего слоя, за которым следует стеганографический промежуточный слой, и, наконец, шифрование ДНК-оригами (DOE) в качестве самого внутреннего слоя, представленного тремя вложенными каналами. окрашены в серый, зеленый и бледно-зеленый цвета соответственно. b Шифрование сообщения Алисой. Алиса держит каркас ДНК и может генерировать М-цепи.Сначала Алиса закодировала текстовое сообщение «ЭЙ» буква за буквой в двоичные числа, а затем зашифровала числа для каждой буквы (темно-синим цветом) и их соответствующие позиции в сообщении (бирюзовым цветом) в пятнистый узор, похожий на шрифт Брайля. После этого Алиса зашифровала узоры в комбинацию нитей каркаса, несущих несколько М-нитей, в соответствии с определенной схемой складывания ДНК оригами. c Расшифровка сообщения Бобом. Боб владеет стрептавидином и может производить скрепки. С помощью скоб Боб смог сложить ДНК оригами, обнаружив биотинилированные узоры на М-нитях.Впоследствии Боб добавил стрептавидин, чтобы сделать паттерны узнаваемыми при АСМ. Наконец, текстовое сообщение было расшифровано буква за буквой в двоичные числа и декодировано. d Флуоресцентный узор под бурей. Масштабная шкала: 50 нм. e Брайлевские образцы стрептавидина под АСМ. Масштабная шкала: 50 нм.

Боб владеет стрептавидином и может производить скрепки. С помощью скоб Боб смог сложить ДНК оригами, обнаружив биотинилированные узоры на М-нитях.Впоследствии Боб добавил стрептавидин, чтобы сделать паттерны узнаваемыми при АСМ. Наконец, текстовое сообщение было расшифровано буква за буквой в двоичные числа и декодировано. d Флуоресцентный узор под бурей. Масштабная шкала: 50 нм. e Брайлевские образцы стрептавидина под АСМ. Масштабная шкала: 50 нм.

В отличие от Алисы, Боб затем физически сложил структуры ДНК-оригами с соответствующими цепями скоб, чтобы выявить биотиновые структуры (рис.1в). Впоследствии к оригами был добавлен стрептавидин, чтобы сделать биотиновые узоры распознаваемыми под атомно-силовым микроскопом (АСМ). Наконец, Боб расшифровал шаблоны стрептавидина один за другим, чтобы получить текстовое сообщение «HEY» на основе определенного массива для шифрования шаблонов. Мы отмечаем, что стратегия стеганографии может использоваться и другими способами, кроме взаимодействия биотин-стрептавидин. Как показано на рис. 1d, альтернативно флуоресцентно меченные М-цепи использовались для определения структуры ДНК (дополнительный рис.6), которые могут быть обнаружены с помощью микроскопии стохастической оптической реконструкции (STORM). АСМ-изображения брайлевских паттернов стрептавидина для символов от A до Z показаны на рис. 1e.